经典书籍与论文

这些是Linux恶意软件分析的“圣经”和奠基性文献,虽然部分内容可能稍显陈旧,但其核心思想和方法论至今仍然适用。

-

《Linux Malware Incident Response: A Guide for Digital Forensics Professionals》 by Cameron H. Gallagher

- 简介:这是一本非常专注于Linux事件响应和恶意软件分析的实战指南,它详细介绍了Linux系统架构、取证、内存分析、恶意软件行为分析等,是Linux安全从业者的必读书籍。

- 适合人群:安全分析师、事件响应工程师、数字取证专家。

-

《Practical Malware Analysis: The Hands-On Guide to Dissecting Malicious Software》 by Michael Sikorski and Andrew Honig

- 简介:虽然这本书主要以Windows恶意软件为例,但其介绍的静态分析、动态分析、逆向工程等核心方法论完全适用于Linux,书中提到的许多工具(如GDB, Immunity Debugger, IDA Pro)在Linux平台同样有强大的版本或替代品。

- 适合人群:所有恶意软件分析初学者和进阶者。

-

学术论文:

- 《A Study of Malicious Code in Linux》 (各种大学和研究机构的相关论文)

- 简介:在Google Scholar等学术搜索引擎中搜索类似标题,可以找到大量研究特定Linux恶意软件家族(如Linux/Ebury, Linux/Chapper, Linux/IRCTempBot等)的学术论文,这些论文通常包含详细的技术分析、传播机制和防御建议。

- 如何查找:使用关键词如

"Linux malware analysis","Linux rootkit detection","trojan analysis Linux"进行搜索。

现代在线资源与博客

这些是获取最新Linux恶意软件动态和分析技术的最佳来源。

-

ESET Blog

- 简介:ESET安全研究团队在分析复杂APT攻击和新型恶意软件方面世界领先,他们的博客经常发布关于Linux平台恶意软件(尤其是高级持续性威胁 APT 使用的)的深度技术分析文章。

- 推荐阅读:搜索 "ESET Linux" 或 "ESET APT Linux",可以找到大量高质量的分析报告。

-

Trend Micro Research

- 简介:Trend Micro的研究部门也非常活跃,经常发布关于Linux僵尸网络、挖矿木马和勒索软件的分析报告。

- 推荐阅读:关注他们的 "Trend Micro Research" 博客和官方报告。

-

CrowdStrike Blog

- 简介:作为顶端的威胁情报公司,CrowdStrike经常分析针对企业级Linux服务器的复杂攻击,他们的报告揭示了攻击者的战术、技术和过程。

- 推荐阅读:搜索 "CrowdStrike Linux" 关注其针对Linux平台的高级威胁分析。

-

Kaspersky Securelist

(图片来源网络,侵删)

(图片来源网络,侵删)- 简介:Kaspersky的GReAT(全球研究与分析团队)是恶意软件分析领域的权威,他们的博客 "Securelist" 上有大量关于Linux恶意软件(包括物联网设备上的恶意软件)的详细分析。

- 推荐阅读:在Securelist上搜索 "Linux" 相关文章。

-

The DFIR Report

- 简介:一个专注于数字取证和事件响应的博客,经常包含Linux系统上的真实攻击案例分析和复盘,非常实用。

-

GitHub - Linux Malware Samples / Analysis

- 简介:许多安全研究员会在GitHub上分享他们的分析工具、YARA规则和分析报告,搜索

linux-malware-analysis,linux-malware等关键词可以发现大量宝藏项目。 - 推荐项目:一些项目专门收集和分类Linux恶意软件样本,并提供分析脚本。

- 简介:许多安全研究员会在GitHub上分享他们的分析工具、YARA规则和分析报告,搜索

核心工具与技术文档

分析Linux病毒离不开强大的工具链,以下是其官方文档和社区资源。

-

静态分析工具

- Ghidra (NSA开源)

- 资源:Ghidra官方GitHub 和 Ghidra官方文档。

- 简介:功能强大的逆向工程套件,其Linux版本功能非常完善,是IDA Pro的有力竞争者。

- radare2 / Cutter

- 资源:radare2官方GitHub。

- 简介:一个开源的逆向工程框架,高度可扩展和脚本化,Cutter是其现代化的图形界面前端。

- Binwalk

- 资源:Binwalk官方GitHub。

- 简介:主要用于固件分析,但也可用于从二进制文件中提取嵌入的文件和代码,在分析针对嵌入式Linux的恶意软件时非常有用。

- Ghidra (NSA开源)

-

动态分析工具

- strace / ltrace

- 资源:

man strace,man ltrace(Linux系统自带的手册页)。 - 简介:系统调用和库函数调用的“瑞士军刀”,是分析恶意软件行为最基础、最重要的工具之一。

- 资源:

- GDB (GNU Debugger)

- 资源:GDB官方手册。

- 简介:Linux平台下标准的调试器,配合

pwndbg,gef,peda等插件,可以进行强大的动态调试和内存分析。

- GDB Dashboard

- 资源:GDB Dashboard GitHub。

- 简介:一个为GDB提供美观、信息丰富的TUI(文本用户界面)的插件,极大提升了调试体验。

- Firejail

- 资源:Firejail官方网站。

- 简介:一个强大的Linux沙箱工具,可以在一个受限的环境中运行程序,有效防止恶意软件对主机的破坏。

- strace / ltrace

-

沙箱与自动化分析

- Cuckoo Sandbox

- 资源:Cuckoo Sandbox官方文档。

- 简介:开源的自动化恶意软件分析系统,可以模拟用户行为并捕获恶意软件的活动,对Linux有良好的支持。

- Lima - Linux Virtual Machines on macOS

- 简介:虽然不是直接的分析工具,但如果你在macOS环境下工作,Lima可以轻松创建和管理Linux虚拟机,为分析提供了便利的环境。

- Cuckoo Sandbox

社区与威胁情报

-

VirusTotal

- 简介:一个在线文件扫描服务,上传文件后可以获取数十款杀毒软件的检测结果,对于初步判断文件是否可疑非常有用,其公开API也可以用于自动化分析。

- 注意:免费用户有上传频率限制。

-

VirusTotal Community

- 简介:一个由安全研究人员组成的社区,可以对文件进行深入讨论和协作分析,是获取高级情报的好地方。

-

ThreatFox (by abuse.ch)

- 简介:一个开放的威胁情报交换平台,提供来自全球安全研究人员的恶意软件样本、IoC(入侵指标)和YARA规则。

-

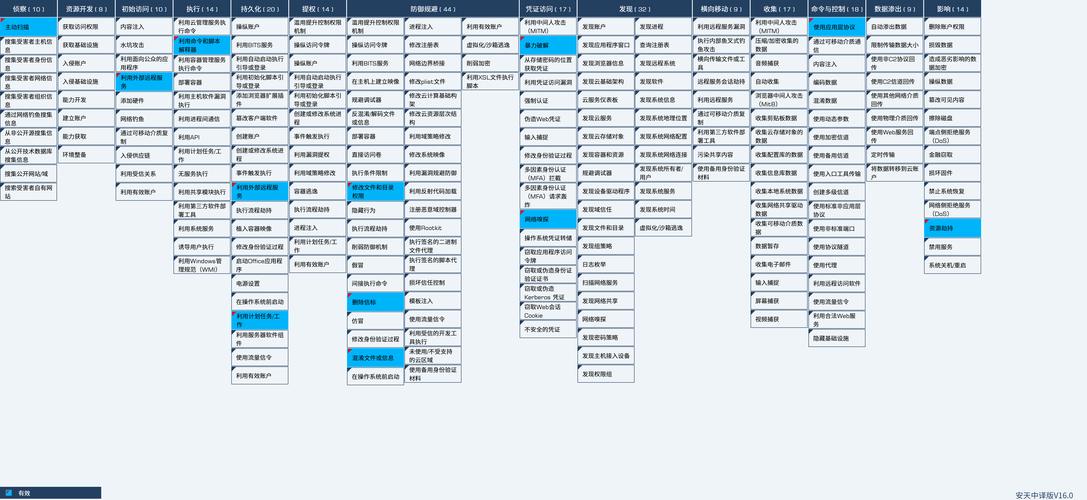

MITRE ATT&CK®

- 简介:一个全球可访问的对抗战术、技术和程序知识库,分析Linux恶意软件时,可以对照ATT&CK框架来描述其攻击行为,使其更具结构性和可比性,有专门的Linux ATT&CK矩阵。

总结与学习路径建议

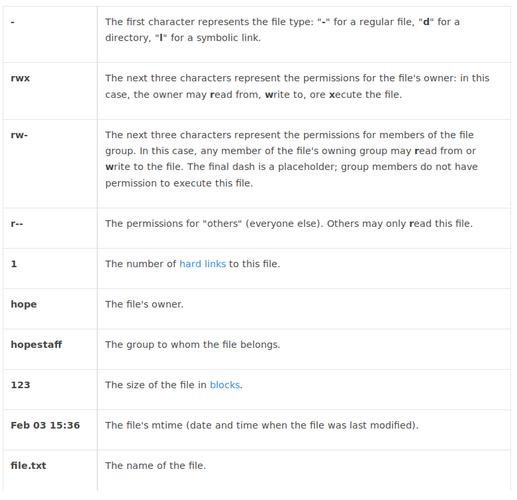

- 打好基础:深入理解Linux系统架构、文件系统、进程管理、权限模型和网络栈。

- 掌握核心工具:熟练使用

strace,ltrace,gdb进行动态分析;学习使用Ghidra或radare2进行静态分析。 - 阅读经典书籍:建立完整的知识体系,了解分析流程和理论。

- 追踪前沿动态:定期阅读ESET、CrowdStrike等顶尖研究机构的博客,了解最新的攻击技术和恶意软件趋势。

- 动手实践:在隔离的虚拟机环境中,尝试分析一些已知的、危害性较低的Linux恶意软件样本,可以从VirusTotal上标记为可疑的文件开始。

希望这份参考文献列表能对您的Linux病毒分析学习和研究有所帮助!