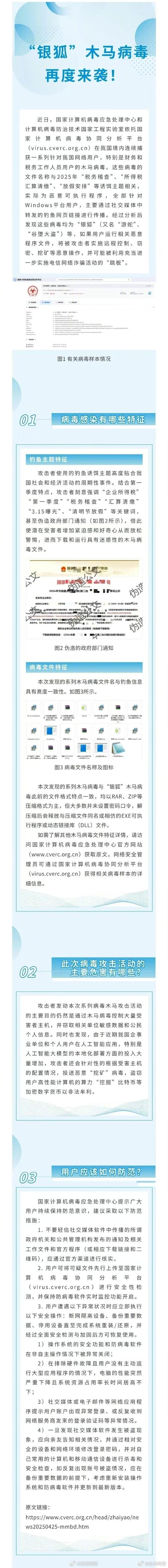

病毒的机理与演化研究

这是网络病毒研究的核心基础,旨在深入理解病毒“是什么”和“如何工作”。

-

病毒的结构与组成:

- 分析病毒的各个组成部分,如引导模块(负责感染和加载)、传染模块(负责传播)、表现模块(负责破坏或特定功能)和破坏模块(执行恶意操作)。

- 研究目的: 理解病毒的内部构造,为检测和清除提供理论基础。

-

病毒的传播机制:

- 探究病毒如何在网络中自我复制和扩散,传播方式包括:

- 文件感染型: 感染可执行文件或文档。

- 宏病毒: 感染Office文档中的宏。

- 脚本病毒: 通过网页脚本、邮件附件等传播。

- 蠕虫: 利用系统漏洞、网络共享等进行主动、快速的扫描和传播。

- 移动恶意软件: 通过短信、蓝牙、应用商店等传播。

- 研究目的: 建立病毒传播模型(如SIR模型),预测其传播速度和范围,为制定防御策略提供依据。

- 探究病毒如何在网络中自我复制和扩散,传播方式包括:

-

病毒的隐藏与规避技术:

- 分析病毒如何躲避杀毒软件和用户的检测,技术包括:

- 加密/变形: 对自身代码进行加密或改变形态(多态、变形病毒)。

- Rootkit技术: 深度隐藏自身进程、文件和网络连接,控制系统内核。

- 反沙箱/反调试: 检测是否运行在虚拟环境或调试器中,以避免被分析。

- 利用合法工具: 使用系统自带的合法工具(如PowerShell, WMI)来执行恶意操作,增加检测难度。

- 研究目的: 了解攻击者的反侦察技术,开发更先进的检测和对抗方法。

- 分析病毒如何躲避杀毒软件和用户的检测,技术包括:

-

病毒的演化与变异:

(图片来源网络,侵删)

(图片来源网络,侵删)- 研究病毒如何通过代码混淆、功能重组等方式产生新的变种,以绕过现有的防御机制,这涉及到遗传算法、机器学习在恶意代码生成中的应用(如生成式对抗网络GANs)。

- 研究目的: 理解病毒的“进化”规律,构建能够识别未知变型的智能检测系统。

防御与检测技术研究

这是对抗网络病毒的关键,旨在“发现、阻止、清除”病毒。

-

静态检测技术:

- 在不运行病毒代码的情况下,分析其文件特征,包括:

- 特征码扫描: 将病毒样本的特定代码片段(特征码)与病毒库进行比对。

- 哈希值匹配: 计算文件哈希值,与已知恶意软件的哈希库比对。

- 静态启发式分析: 分析文件的结构、导入/导出函数、字符串等信息,判断其是否具有恶意软件的典型特征。

- 研究目的: 快速识别已知病毒,是传统杀毒软件的基础。

- 在不运行病毒代码的情况下,分析其文件特征,包括:

-

动态检测技术:

- 在隔离环境中(沙箱)运行病毒,观察其行为,分析内容包括:

- API调用序列: 病毒调用了哪些敏感的Windows API(如文件操作、进程创建、网络连接)。

- 系统行为: 是否修改注册表、创建/删除文件、开启后门等。

- 网络行为: 建立了哪些网络连接,发送/接收了什么数据。

- 研究目的: 检测未知病毒和采用隐蔽技术的病毒,因为恶意行为很难完全伪装。

- 在隔离环境中(沙箱)运行病毒,观察其行为,分析内容包括:

-

智能检测技术:

(图片来源网络,侵删)

(图片来源网络,侵删)- 利用人工智能和机器学习算法,让系统具备“学习”和“判断”能力。

- 机器学习模型: 训练模型(如SVM、随机森林、深度神经网络)来区分恶意软件和正常软件,特征可以是静态特征(字节序列、指令序列)和动态行为特征。

- 异常检测: 建立正常行为的基线模型,任何偏离基线的操作都可能被标记为异常。

- 图分析: 将文件、IP地址、域名、注册表键等实体作为节点,将它们之间的关系作为边,构建知识图谱,用于分析复杂的攻击链和僵尸网络。

- 研究目的: 实现对未知威胁(零日攻击)的精准预测和检测,是当前研究的热点。

- 利用人工智能和机器学习算法,让系统具备“学习”和“判断”能力。

-

主动防御与免疫技术:

- 模拟生物免疫系统的原理,为计算机系统建立自我保护能力,包括:

- 行为监控与阻断: 实时监控进程行为,当发现可疑操作时(如一个Word进程试图修改系统文件)立即阻断。

- 系统完整性保护: 保护关键系统文件和注册表不被未经授权的修改。

- 主机入侵防御系统: 结合特征检测和异常检测,实时阻断攻击行为。

- 研究目的: 从被动响应转向主动防御,提升系统的内生安全能力。

- 模拟生物免疫系统的原理,为计算机系统建立自我保护能力,包括:

攻击链与生态系统研究

将病毒攻击视为一个完整的生命周期和生态系统,进行宏观层面的分析。

-

攻击链分析:

- 将一次成功的病毒攻击分解为一系列连续的阶段,如侦察 -> 初始访问 -> 执行 -> 持久化 -> 权限提升 -> 防御规避 -> 凭证访问 -> 信息发现 -> 横向移动 -> 收集 -> 命令与控制 -> 影响。

- 研究目的: 识别攻击链中的薄弱环节,在病毒造成实质性危害之前进行干预和阻断。

-

病毒产业链分析:

- 研究网络病毒背后的黑色产业链,包括:

- 恶意代码开发者: 编写和出售病毒。

- “肉鸡”控制者: 控制被感染的计算机(僵尸网络)。

- 信息贩子: 倒窃取的用户数据、银行账户等。

- 洗钱团伙: 处理非法所得。

- “服务”提供者: 提供DDoS攻击、垃圾邮件发送等服务。

- 研究目的: 从根源上打击病毒犯罪,通过摧毁其商业模式来遏制病毒传播。

- 研究网络病毒背后的黑色产业链,包括:

-

APT攻击与高级持续性威胁研究:

- 针对特定国家、组织或个人的、由有组织的攻击者(通常是国家背景或黑客组织)发起的、技术手段高明、持续时间长、目标极其明确的病毒攻击,研究其0day漏洞利用、定制化恶意软件和隐蔽的C2通信机制。

- 研究目的: 提升对国家级、有组织的高级威胁的防御、溯源和对抗能力。

未来趋势与挑战研究

随着技术的发展,病毒研究也面临新的课题。

-

人工智能驱动的恶意软件:

- 攻击者利用AI技术来生成更难检测的恶意代码,或让病毒具备自主学习和适应能力,以动态规避防御。

- 挑战: 如何构建能够对抗AI攻击的AI防御系统。

-

物联网与工业控制系统病毒:

- 研究针对摄像头、路由器、智能家电等IoT设备,以及SCADA系统、PLC等工控设备的病毒,这类病毒往往不以窃取数据为目的,而是为了破坏物理世界(如造成停电、停工)。

- 挑战: 设备计算能力有限、系统老旧、更新困难,传统安全方案难以部署。

-

量子计算对密码学的威胁:

- 研究量子计算机在未来可能破解现有的公钥加密体系(如RSA),这将使得依赖于加密的病毒通信和交易变得不安全。

- 挑战: 发展和部署抗量子密码学,以应对未来的安全威胁。

网络病毒的研究是一个攻防双方不断博弈的“猫鼠游戏”,其研究内容已经从单一的病毒代码分析,扩展到了涵盖病毒机理、智能检测、攻击链溯源、产业链分析和未来威胁预测的综合性学科,未来的研究将更加依赖人工智能、大数据分析等先进技术,并日益关注物联网、工控系统和量子计算等新兴领域带来的全新挑战。